중국 해커들이 주로 쓰는 해킹 도구 ‘BPF도어’는 코로나19 바이러스처럼 쉽게 변종을 일으켜 잡아내는 것이 특히 까다롭다는 게 전문가들의 우려이자 경고다. 이동통신 가입자 정보를 대거 탈취한 SK텔레콤(017670) 해킹이 아예 중국 해커의 소행일 가능성까지 정부 안팎에서 거론되는 가운데 산업계는 물론 정치권까지 경계심을 높이고 있어 당분간 국민 불안은 수그러들지 않을 것으로 전망된다. 그나마 다행히 스마트폰 복제에 필요한 핵심 정보는 이번 BPF도어 공격을 빗겨간 것으로 확인됐지만 여전히 유심 보호 서비스 가입이 필수적이라고 정부는 당부했다.

29일 과학기술정보통신부에 따르면 이번 SK텔레콤 해킹 사고의 원인은 유심 정보를 관리하는 중앙 서버 ‘홈가입자서버(HSS)’와 이를 보조하는 관리 운영 서버 2종 등 총 3종의 서버에 BPF도어 4종이 감염된 탓으로 조사됐다.

BPF도어는 기존 SK텔레콤의 보안 관제 기술을 빗겨나가는 고도의 은닉성을 앞세워 전화번호와 가입자식별키(IMSI) 등 유심 정보 4종과 이와 관련한 SK텔레콤의 관리용 정보 21종 등 총 25종의 정보를 외부로 빼돌렸다. 유심 복제에 쓰이는 유심 정보 일부가 유출된 것이 공식 확인되면서 당분간 가입자들의 우려가 가시지 않을 것으로 전망된다.

BPF도어에 대한 국내 업계의 대비가 미흡해 SK텔레콤이나 다른 기업에 2차·3차 공격이 감행될 수 있다는 점도 문제다. BPF도어는 리눅스 운영체제(OS)에 내장된 네트워크 모니터링·필터 기능을 수행하는 ‘BPF’라는 일종의 문을 비정상적으로 드나들며 서버 등 시스템 내부 정보에 접근할 수 있게 하는 악성 코드다. 2021년 PWC 위협보고서를 통해 최초로 알려졌으며 국내에서는 아직 제대로 알려진 피해 사례가 없어 기업들에도 생소한 해킹 기법이다. 특히 정부는 이번 공격이 아예 중국 해커의 소행일 가능성도 염두에 두고 경찰 수사에 협조할 방침으로 알려졌다.

전문가들은 이번 공격에 대한 경각심을 강조하는 한편 정부의 신속한 조사를 주문했다. 김승주 고려대 정보보호대학원 교수는 “해당 악성 코드는 코로나처럼 변종이 많아 잡기 쉽지 않으며 이번에 발견된 4종도 변종”이라며 “3종 5대의 서버만 조사한 것으로는 전체 사태를 파악할 수 없고 고객 데이터가 보관된 모든 서버가 조사 대상이 돼야 한다”고 말했다. 과기정통부도 3종 외 기타 중요 정보들이 포함된 서버들로 조사를 확대하기로 했다. 김형중 호서대 디지털금융경영학과 석좌교수는 “BPF도어가 (생소하지만) 보안 업계에서는 알려진 기법이라 SK텔레콤도 사전에 대비할 수 있었다고 본다”며 “기업 내부의 보안 조직에서만 문제를 잡아내기 어려운 경우도 있는 만큼 보안 전문 기업과의 공조 등 상시적으로 해킹에 대비할 수 있는 체계를 고도화할 필요가 있다”고 강조했다.

정부와 정치권도 대응 수위를 높이고 있다. 최장혁 개인정보보호위원회 부위원장은 “메인 서버에서 (개인정보) 유출이 있었다고 본다”며 “1위 통신사의 메인 서버가 해킹당했다는 자체가 굉장히 상징적”이라고 말했다. 그러면서 “LG유플러스 (개인정보 유출) 때와는 차원이 많이 다를 것이고 과징금 액수도 굉장히 높을 가능성이 있다”고 했다. 국가정보원은 19개 부처에 유심 교체 공문을 보냈다. 국회 과학기술정보방송통신위원회는 30일 관련 청문회에 유영상 SK텔레콤 대표를 불러 질의할 예정이다.

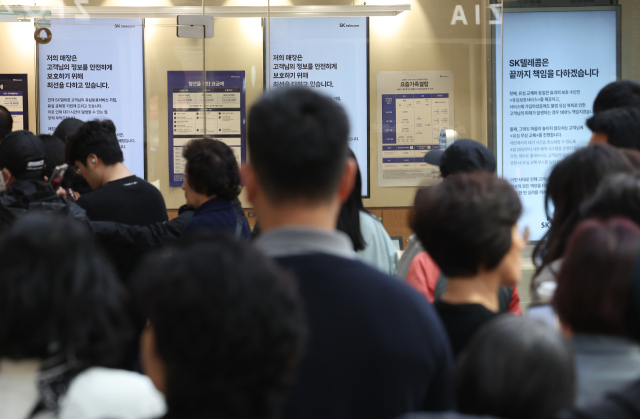

정부와 SK텔레콤은 가입자에게 ‘유심 보호 서비스’ 가입을 거듭 권고했다. 유심 보호 서비스는 가입자의 유심과 단말기 정보를 대조해 불법 사용 징후가 보일 경우 이를 차단해주는 서비스다. 유심 보호 서비스 가입자는 이날까지 1000만명(알뜰폰 가입자 40만명 포함)에 달했다.

만 가입하려는 이용자의 접속이 몰리며 100시간이 넘는 대기열이 발생하는 등 혼란도 빚어지고 있다. SK텔레콤은 민관합동조사단 조사 발표에 맞춰 “유심 보호 서비스 가입 처리 용량을 크게 늘려 다음 달 초까지 누적 가입자 1500만 명이 예상된다”며 “유심 재고 부족, 로밍 이용자 불편을 해소하기 위해 네트워크인프라센터 등 개발 역량을 총동원해 해결 방법을 모색 중”이라고 밝혔다.

정부는 다만 일부 가입자들 사이에서 우려가 퍼지고 있는 대포폰 개통 등 스마트폰 복제는 이번 해킹만으로 불가능하다고 선을 그었다. 제3자가 모든 애플리케이션·전화번호부 등 가입자의 스마트폰을 완전히 복제해 금융 범죄 등에 쓰는 이 같은 악용 사례는 유심 정보 외 ‘단말기 고유식별번호(IMEI)’라는 별도 정보가 필요한데 이것은 유심 정보 관리 서버인 HSS에 들어있지 않았다는 설명이다. 다만 스마트폰 복제 없이 유심 복제는 여전히 가능하다. 제3자가 IMEI 없이 유심 정보만으로 유심카드를 복제해 이를 공기계에 끼워 쓰는 식이다. 가입자 스마트폰에 저장된 개인정보는 해당 공기계에 담기지 않아 비교적 피해는 덜하지만 여전히 예방이 필요하며 이에 정부는 SK텔레콤의 유심 보호 서비스 가입을 통해 피해를 방지할 수 있다고 당부했다.

< 저작권자 ⓒ 서울경제, 무단 전재 및 재배포 금지 >

sookim@sedaily.com

sookim@sedaily.com